Sistemi ele geçirmenin birden fazla yolu bulunabilir. İyi güvenlik uygulamış sistemi uzaktan ele geçirmek zordur. Bazen local ağ zaafiyetinden yararlanarak sistemi ele geçirilebilir. Bu yazıda raspberry pi cihazını kullanarak nasıl reverse shell açılacağından bahsedeceğiz.

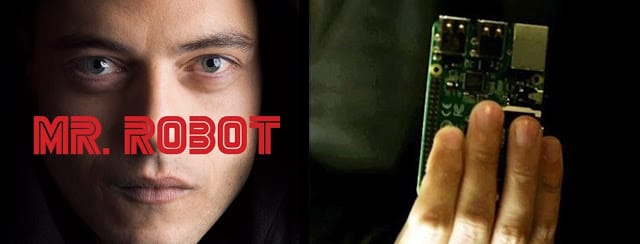

Mr. Robot dizisinde 6. bölümde senaryoda olduğu gibi uzak netwok’den çok iyi korunan bir firmanın local ağına fiziksel olarak girdikten sonra raspberry pi cihazını local network’e dahil ettiler. Daha sonra cihaz başlar başlamaz belirlenen IP adresine belli aralıklarala sürekli shell açma isteği gönderecek şekilde ayarladılar. Uzaktan saldırgan da bu isteği kullanarak local ağa dahil oldu.

Biz de bu senaryonun aynısını gerçekleştirmeye çalışacağız.

Raspberry pi hakkında küçük bir bilgi vereyim. Raspberry pi kredi kartı boyunda bir küçük bilgisayardır. Raspberry pi ile normal bir bilgisayarda yapabildiklerinizi örneğin, görüntü işlemleri, word, excel vb. işlemlerini gerçekleştirebilirsiniz. Raspberry pi üzerine Windows 10 (Raspberry pi 2) ve Linux kurulabilmektedir. Raspberry pi genel olarak geniş bir kullanım alanı mevcuttur. Biz ise burada bir firmanın nasıl ele geçirebileceğinden bahsedeceğiz.

Raspberry pi üzerine kali veya farklı bir linux dağılımı kurabilirsiniz. Biz burada kali kullanacağız. Kali üzerine başlar başlamaz aşağıdaki script çalışacaktır(Script dosya adı: reverseShellStartup.sh). Bu kod 10 dakika aralıklarla belirlenen IP adresine istekte bulunacaktır. Bu konu hakkında daha fazla bilgi edinmek için buradan yararlanabilirsiniz.

kullanici_adi : uzak pc adi

IP: uzak bilgisayarın dış IP adresi olacak.

Aşağıdaki kodu yazarak shell kodumuza çalıştırma izni vereceğiz.

| chmod u+x reverseShellStartup.sh

Bu kodu yazdıktan sonra raspberry pi cihazı başladığında bizim yazdığımız script başlaması için start up’a eklememiz gerekmektedir.

Eklemek için /etc/rc.local dosyasının içersine bizim hazırladığımız reverseShellStartup.sh dizini eklemeliyiz.

Raspberry pi local network’e bağlanıp istek oluşturduktan sonra uzaktaki saldırgan sisteme girmeye hazırdır.

Bize istek geldikten sonra aşağıdaki kod yazılır.

| ssh localhost –p 8000

Ve artık sisteme girilmiş, uzaktan sistemi kontrol edilebilir durumdadır.

Artık saldırgan network üzerinde istediğini yapabilir.