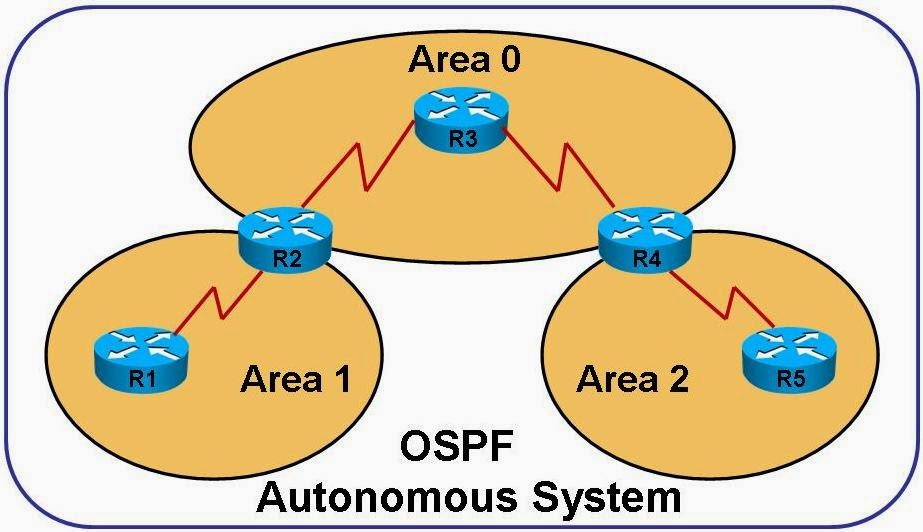

John the Ripper genel anlamıyla çevrimdışı kaba kuvvet saldırısı ile parola belirlenmesi/denetlenmesi amacıyla kullanılan bir araçtır. JtR-jumbo üzerindeki son eklentilerle OSPF, BGP ve RIP gibi yönlendirme protokollerinin kimlik doğrulamasına yönelik parola kırma işlemi desteği de eklenmiştir.

Bu yazıda kurum içi ağlarda sıklıkla kullanılan OSPF protokolünün kimlik doğrulama mekanizmasına yönelik bir uygulama gerçekleştirilerek parolanın kırılması denenecektir. Öncelikle pcap dosyası içerisindeki hash değerlerinin JtR’a uyumlu şekilde çıkarılması gerekmektedir. Bunun için Ettercap uygulaması kullanılabilir.

Uygulamada kullanılacak pcap dosyalarına bağlantıdan erişilebilir.

Uygulama son sürüm Kali dağıtımı üzerinde gerçeklenecektir. Kali üzerinde varsayılan olarak gelen ettercap ve JtR sürümlerinin güncellenmesi gerekmektedir.

Ettercap’in son versiyonu olan 0.8.1 sürümünün kurulumu için aşağıdaki komutlar kullanılabilir.

# apt-get install python-gtk2-dev libnet1-dev cmake flex libncurses5-dev libpcap0.8-dev -y

# wget https://github.com/Ettercap/ettercap/archive/v0.8.1.tar.gz

# tar -xvzf v0.8.1.tar.gz

# cd ettercap-0.8.1/

# mkdir build

# cd build

# cmake ../

# make

# make install

John the Ripper’ın son versiyonu olan 1.8.0’ın kurulumu için aşağıdaki komutlar kullanılabilir.

# apt-get install libssl-dev libcrypto++-dev -y

# wget http://www.openwall.com/john/j/john-1.8.0-jumbo-1.tar.gz

# tar -xzvf john-1.8.0-jumbo-1.tar

# cd john-1.8.0-jumbo-1/src/

# ./configure

# make

# make install

# cd ../run

# ./john | grep version

Mevcut paket kaydı dosyası içerisinden OSPF parolasına ait özet değeri elde edilmesi için ettercap aracı aşağıdaki şekilde kullanılabilir.

# ettercap -Tqr OSPFv2 MD5 authentication. pcap > ospf-hashes

# ./john ospf-hashes

Bu aşamadan sonra geriye kalan JtR’a daha önce oluşturulan hash dosyasının verilerek parolanın belirlenmesini beklemektir. Bu işlem donanım gücüne göre farklı zamanlar alabilmektedir. Aşağıda örnek olması açısından sözlük kullanılmıştır.