İnternet’i kullanılabilir hale getiren ve bir anlamda belkemiğini oluşturan DNS (Domain Name Server – Alanadı Sunucuları) saldırganlar için de önemli hedeflerdir.

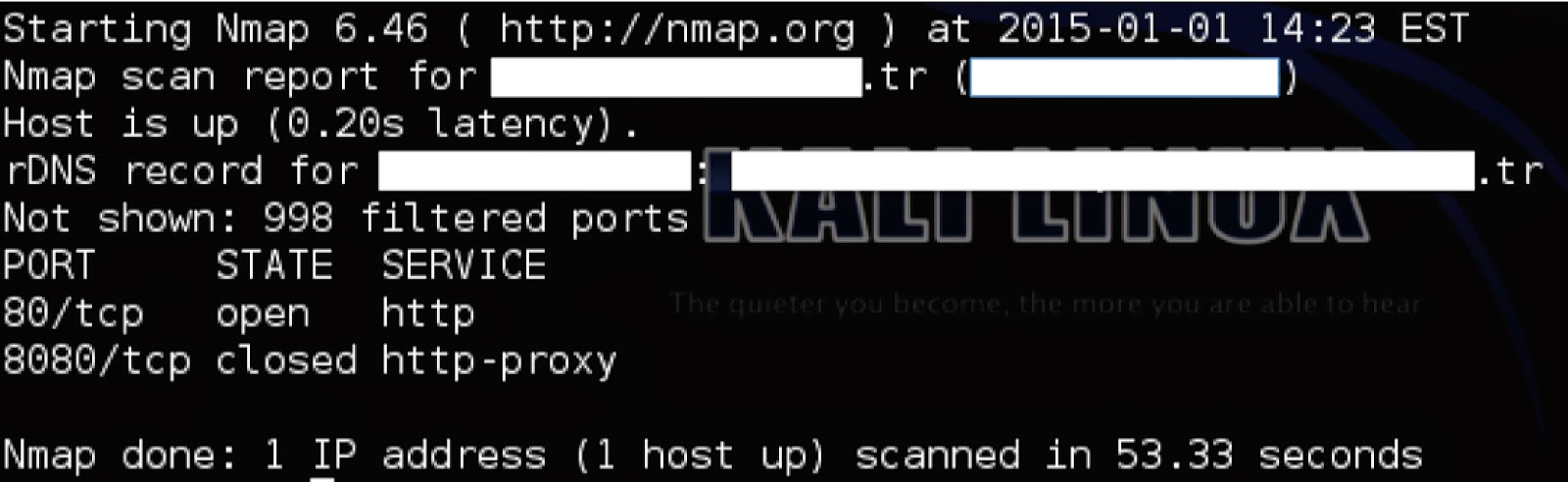

Aşağıdaki ekran görüntüsünde görülebileceği gibi örnek olarak ele aldığım yerlerden birisi web sayfasını basit port taramalarına karşı korumaktadır. NMAP’in hiç bir parametre kullanılmadan yapılan taramalarda kullandığı 1000 port filtreli durumda ve sadece internet sayfasının hizmet verebilmesi için ihtiyaç duyduğu portlar görece açık.

Filmlerde gösterilenin aksine hackerlar kolay yolu ararlar, bu durumda bu portları filtreleyen güvenlik cihazını atlatmaya uğraşmaktansa daha kolay istismar edebilecekleri saldırı yüzeyleri arayacaklardır. Sistem yöneticisi olarak kapatamadığımız 3 ana nokta, doğal alarak saldırganların başlıca tercihleri olacaktır bunlar;

E-posta hizmeti: Sosyal mühendislik saldırıları için önemli vektörlerdir. E-posta sunucularının doğru konfigüre edilmediği durumlarda ise saldırganlar, kurum e-posta kaynaklarını kullanarak hem üçüncü şahıslara saldırabilir (istenmeyen e-posta gönderimi ve oltalama saldırıları), hem de kurumsal ağ, sistemler ve yapı hakkında bilgi elde edebilirler.

Web sayfaları (web uygulamaları): Web sayfaları üzerindeki zafiyetleri istismar eden saldırganlar kurum bilgilerini ele geçirebilir, itibar ve para kaybına yol açabilir.

DNS Tehditleri

Saldırganlar DNS sunucularını kullanarak 4 temel saldırı türünü gerçekleştirebilir.

Bilgi Toplama: Özünde bir saldırı olmasa da hedef hakkında bilgi toplamak geçerli saldırıları belirlemek, planlamak ve yürütmek için önemlidir. Saldırganlar hedefin dışarıya bakan ağını nasıl düzenlediği ve yönettiğini DNS üzerinden bilgi toplayarak anlayabilir.

Hizmet dışı bırakma: Alanadı sunucusuna kapasitesinin çok üstünde talep gönderen saldırganlar hedef DNS sunucusunun iş görmez hale gelmesine neden olabilir.

Sahte kaynaktan talep gönderme: Yanlış ayarlanmış bir alanadı sunucusu başka bir hedefe hizmet dışı bırakma saldırısı düzenlenmek için kullanılabilir. Saldırganların hedef ağdan geliyor gibi düzenleyip göndereceği paketlere cevap veren alanadı sunucusu istemeden karşıdaki sunucuyu hizmet veremez hale getirebilir.

Kayıt yönlendirme: Kurumdan çıkan DNS taleplerini kendi kontrolündeki bir sunucuya yönlendiren saldırgan bu sayede kullanıcıları zararlı içerik barındıran bir siteye veya sosyal mühendislik saldırılarına uygun olarak hazırladığı başka bir siteye yönlendirebilir.

Yukarıda portlarını koruduğunuz bildiğimiz hedefin Alanadı Sunucusuna saldırgan gözüyle bakacak olursak aşağıdaki bilgileri elde edebildiğimizi görebiliriz.

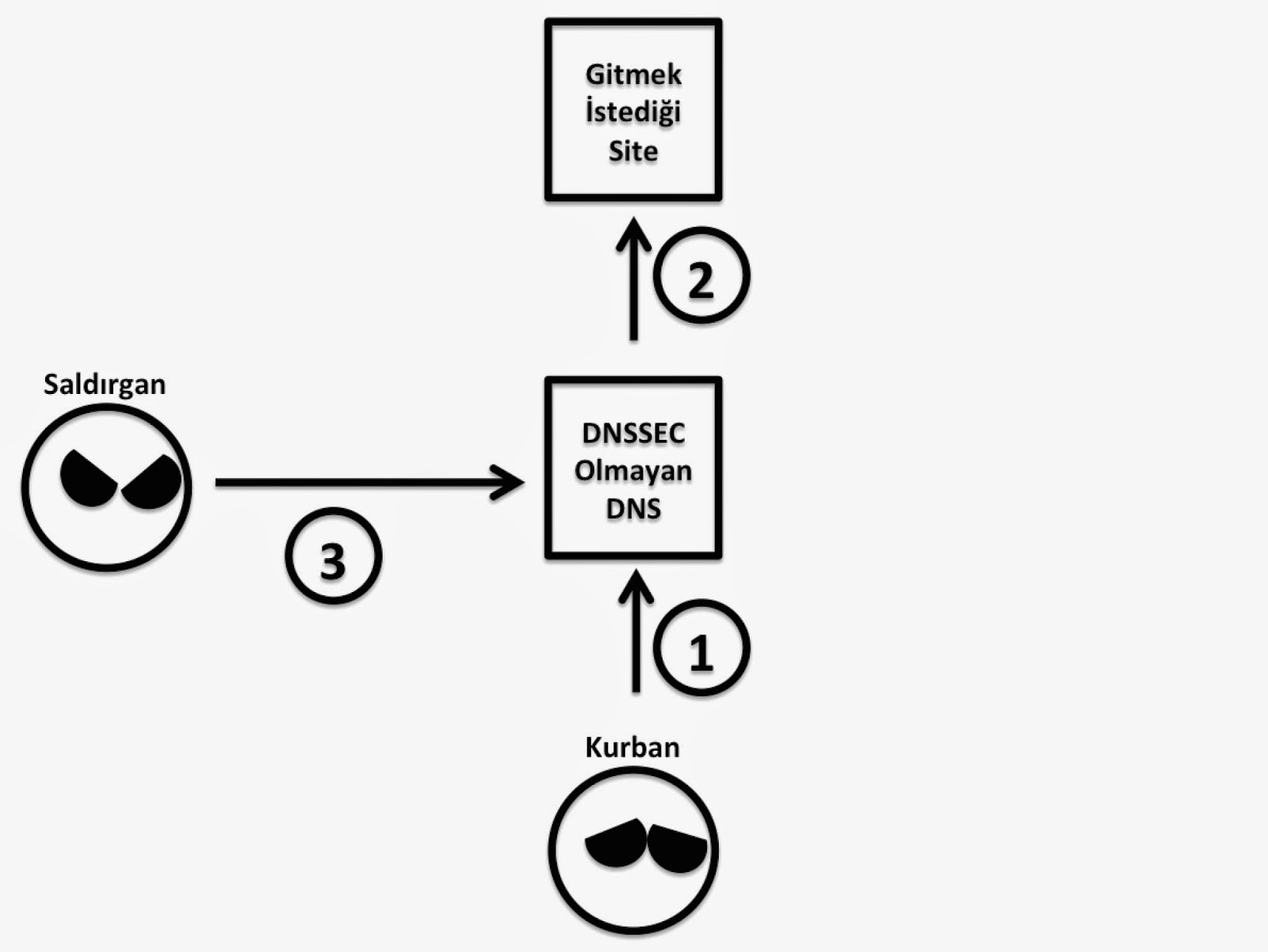

DNSSEC kurulu değil

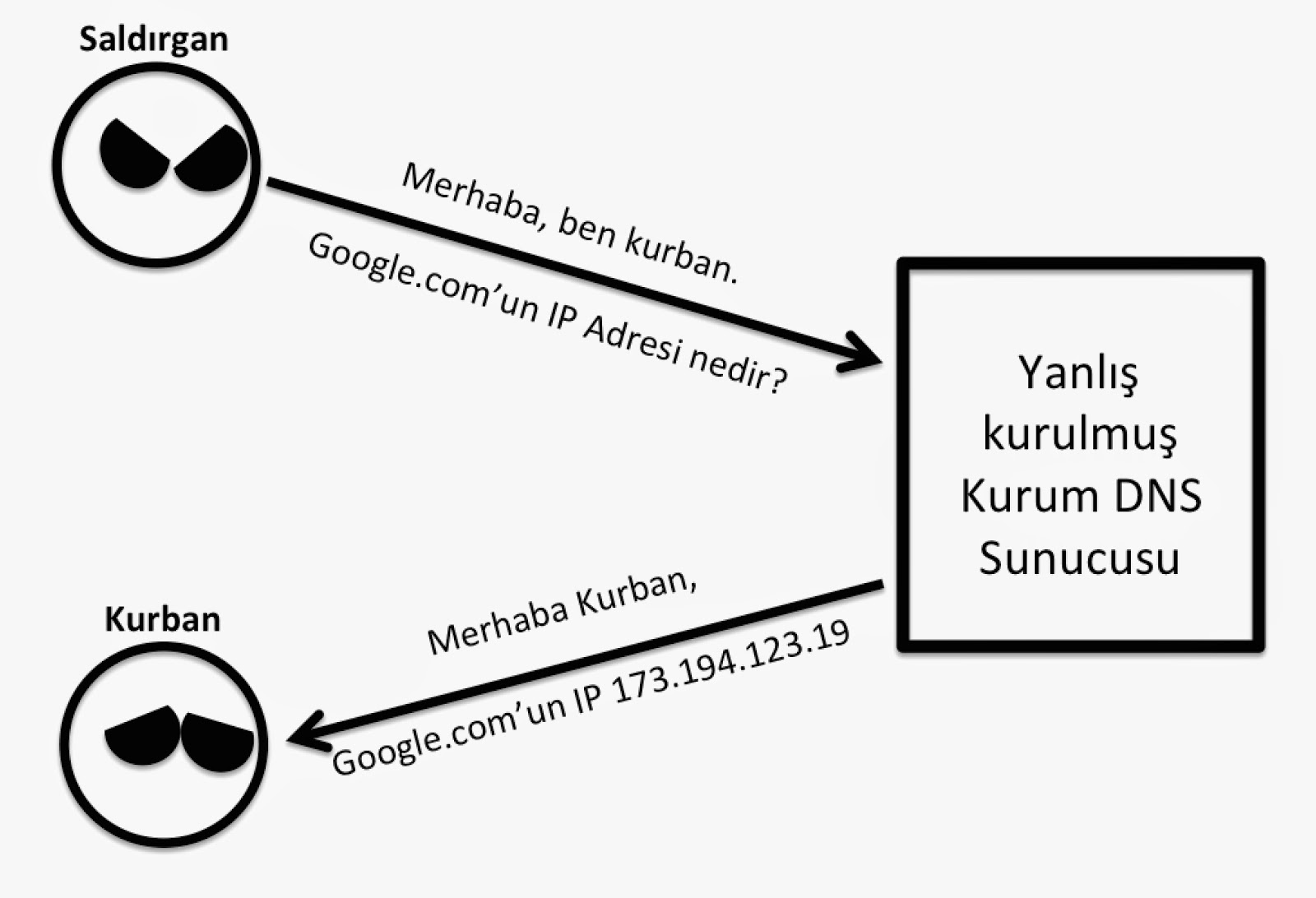

DNSSEC kullanılmadığı durumlarda saldırganlar DNS trafiğini yakalayıp değiştirebilirler. Aşağıdaki 4 grafik DNSSEC kullanmayan bir sunucuya yönelik düzenlenebilecek etkili bir saldırıyı özetlemektedir.

Adım 1: Kurban tarayıcının adres çubuğuna gitmekistediğimsite.com yazar ve tarayıcı bu sitenin IP adresini tespit edebilmek için DNS sunucusuna bir sorgu gönderir.

Adım 2: DNS sunucusu gerekli bilgilendirmeyi yaparak kurbanı gitmek istediği siteye yönlendirir.

Adım 3: DNSSEC olmamasından faydalanan saldırgan DNS sorgularına müdahale eder.

Adım 4: Kurban gitmekistediğimsite.com adresini yazmasına rağmen farkında olmadan saldırgan tarafından hazırlanmış siteye yönlendirilir.

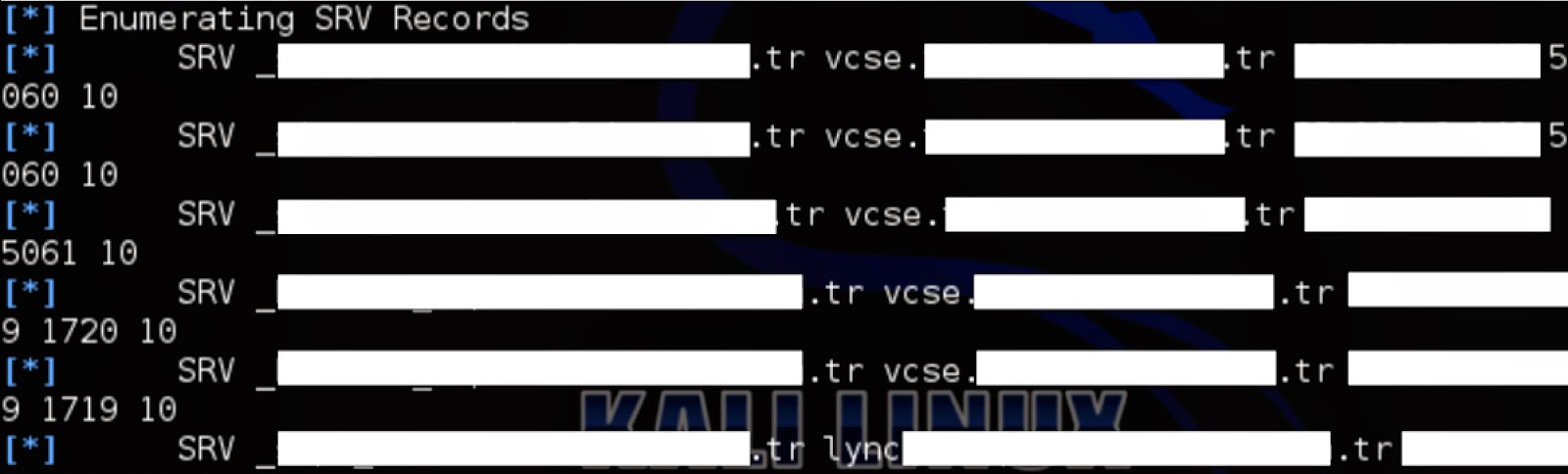

Cisco ve Lync kullanımı

Aşağıdaki ekran görüntüsünde görüldüğü gibi örnek olarak ele aldığım şirket Cisco video konferans sistemi olduğunu tahmin ettiğim (vcse. İle başlayan alandı ve 5060/5061 portlarını ipucu olarak değerlendirerek yürüttüğüm bir tahmin) ve Microsoft LYNC’i haberleşme için kullanıyorlar.

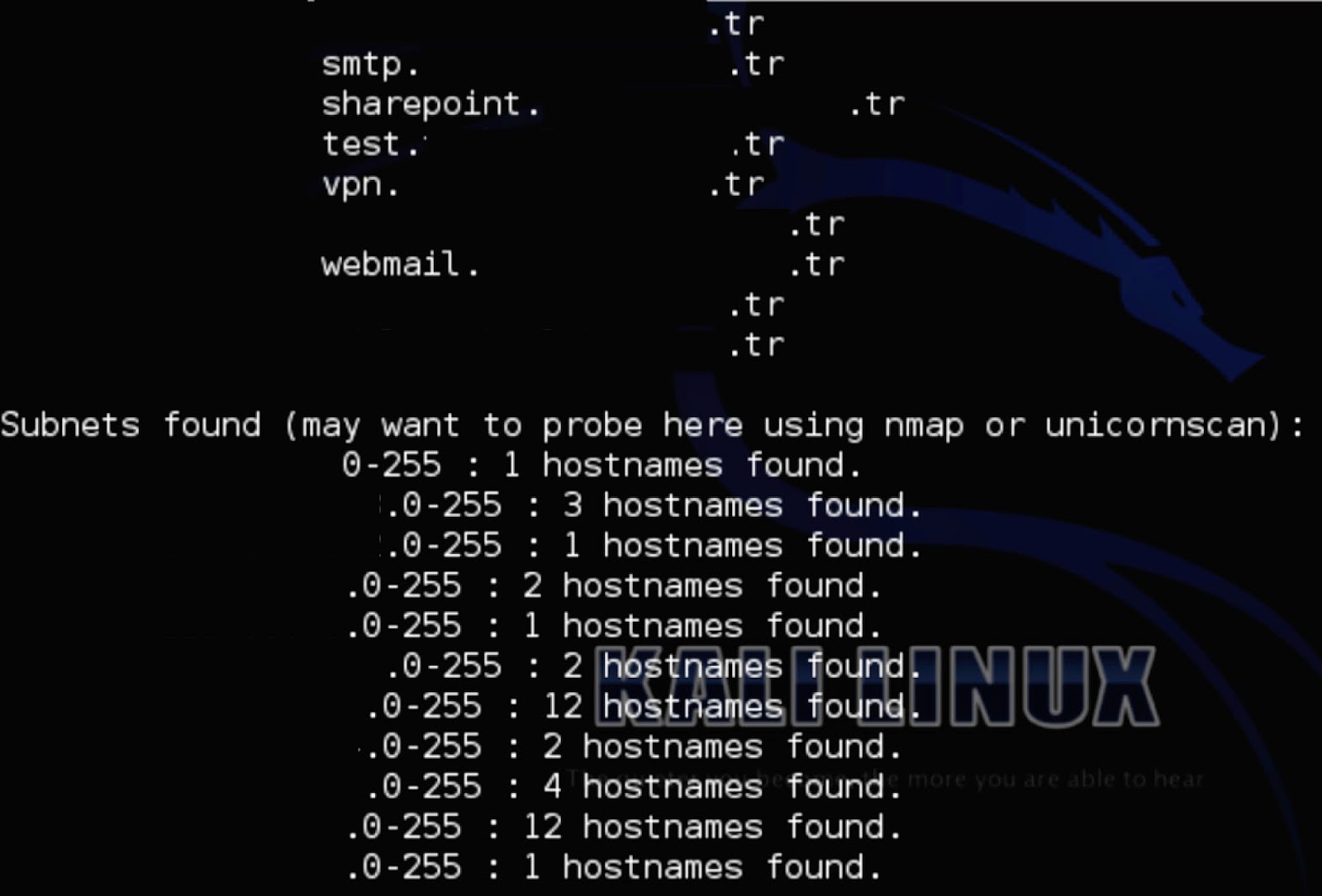

İlginç altalanadları

Smtp., test. Vpn. Gibi saldırgan açısından ilgi çekici olabilecek bir kaç altalanadının yanında hedefin kullandığı IP adresleri aralıkları hakkında da bilgi sahibi olduk.

DNS güvenliği konusunda ülke olarak ne durumda olduğumuzu anlamak için 21 Bakanlık DNS sunucuları üzerinde yaptığım çalışmada gördüğüm şunlar oldu;

21 Bakanlık içerisinde;

20 tanesinde DNSSEC kullanılmadığını,

5 tanesinin DNS sunucusunun dışarıdan gelen isteklere cevap verdiği için başka hedeflere karşı hizmet dışı bırakma saldırılarında kullanılabileceğini,

3 tanesinde Microsoft Lync kullanıldığını,

8 tanesinin internet üzerinden telefon görüşmesi yaptığını sadece DNS sorguları aracılığıyla tespit etmek mümkün olmuştur.

DNS güvenliği için öneriler:

Alanadı sunucunuzun güvenliğini sağlamak için kullanabileceğiniz tek bir hap ne yazık ki yoktur. Bilgi güvenliğiyle ilgili diğer bütün konularda olduğu gibi gizlilik, bütünlük ve erişilebilirlik başlıkları ayrı olarak değerlendirilmelidir. Güvenlik seviyesini hızlıca arttırmanızı sağlayacak bazı öneriler şunlar olabilir;

DNS sunucunuz sadece kurumunuza hizmet etmelidir ve DNS sunucunuza sadece yetkisi olanlar erişebilmelidir.

DNS taleplerinin trafiğinin denetlenmesi gereklidir: Bu sayede hem DNS’e gelebilecek saldırıları fark eder hem de saldırganların DNS tüneli benzeri yöntemlerle kurum dışına veri kaçırdığını tespit edebilirsiniz.

DNS sunucularınız güncel tutulmalıdır: Diğer bütün sistemlerde olduğu gibi DNS yazılımları için güvenlik güncellemeleri ve yamaları yayınlanır, bunların zamanında kurulması çok önemlidir.

DNS sunucunuz üzerinde çalışan servisleri sınırlayın: DNS sunucunuz üzerinde FTP, HTTP, SMTP gibi hizmetleri kaldırmakta fayda var.